Google перешел от пассивного шпионажа к активному сканированию портов

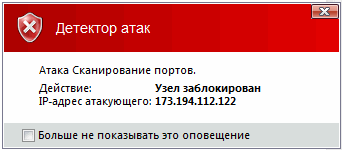

Звонит на днях знакомая и помимо прочего бла-бла-бла упоминает о том, что за ней кто-то следит в интернете. Мол, компьютер постоянно показывает сообщения о проведении атак. Я заинтересовался, приехал, посмотрел и увидел это:

Если кто не понял, это Outpost предупреждает о том, что кто-то проверяет систему на наличие открытых портов. Сканирование портов обычно является первой частью каккерской атаки. Найдя незащищенные порты, злоумышленник смотрит какие сервисы запущены, старается определить версии используемого софта, ищет в базе уязвимости и запускает эксплоиты, чтобы получить доступ и подсадить трояна. Но не будем отвлекаться.

Разумеется, первым делом я посмотрел WHOIS каккера. Ожидал увидеть там какой-нибудь VPN, поднятый на говнохостинге или отмороженных спамеров с Киевстара. Но оказалось, что атаку проводят вот отсюда:

CIDR: 173.194.0.0/16 OriginAS: AS15169 NetName: GOOGLE NetHandle: NET-173-194-0-0-1 Parent: NET-173-0-0-0-0 NetType: Direct Allocation RegDate: 2009-08-17 Updated: 2012-02-24 OrgName: Google Inc. OrgId: GOGL Address: 1600 Amphitheatre Parkway City: Mountain View StateProv: CA PostalCode: 94043 Country: US

Не стесняются уже прямо из штаб-квартиры свои щупальца к простым честным людям протягивать. Видимо, просто читать чужие письма в GMail уже мало.

Интересно, что именно эти злыдни-пиндосы искали на компьютере у милой и беззащитной русской девушки?

Как не стать жертвой не в меру любопытных товарищей

Линуксоидам гораздо проще контролировать доступ к своему компьютеру, чем их коллегам виндузятникам.

Во-первых, не ленитесь осваивать немного мудреный синтаксис iptables. Да, потребуется потратить время и потренировать память, зато получите один из лучших файерволов. Некоторые возможности iptables просто потрясают воображение и не имеют аналогов.

Во-вторых, обязательно просматривайте логи (/var/log/auth.log, faillog, last и т.д.).

В-третьих, проверьте командой netstat -a -t -l порты, которыми вы светите в интернет.

В-четвертых, обрубите все ненужные сервисы.

В-пятых, если пользуетесь ssh, то смените порт с 22 на какой-нибудь нестандартный.

В-шестых, поставьте на конфигурационные файлы с паролями права 600. Часто стоит 644, а потом люди удивляются.

В-седьмых, настроив iptables не забудьте, что настраивали вы его для ipv4, а у некоторых есть еще ipv6.

В-восьмых, особо подозрительные линуксоиды могут использовать тактику Honeypot, чтобы каккеру жизнь медом не казалась.

Ах да, забыл сказать, что я со своего ноута с Kali просканировал энмапом комп знакомой и нашел просто дикое количество открытых портов. Но вирусни не было. Это Вантуз так облегчает задачу атакующим, открывая кучу всякого говна, причем через svchost.exe, чтобы хозяину компа было труднее разобраться, какой порт, какой программой и для чего открыт. Так и не разобрались. И подсетку Гугла забанить нельзя, так как шпионский поисковик перестанет работать. :) Пришлось понадеяться на авось. ;)

Теперь знакомая бидет видеть в каждой контекстной рекламе предложения купить продукт, защищающий порты.

Не будет, Outpost ее вырезает.

А какие именно? Всегда интересовал этот вопрос.

Есть подробнейшие статьи на эту тему. Не вижу смысла это отдельно обсуждать. Но для удобства копипащу список:

Правда, автор креатива явно страдает радикализмом. Крон и несколько других сервисов я не стал бы отключать ни в коем случае.

Спасибо.

не так давно сел на федору, так там наоборот надо потрудиться открыть нужный порт, иначе сеть будет работать по системе нипель ( туда дуй, обратно ... )

Ну надо же, не ожидал такого от Федоры. Хоть в чем-то разработчики молодцы.

Заметил сканирование портов и на своем компе. Похоже, явление носит массовый характер.

Будьте так добры, подскажите, пожалуйста, какие конкретно эти «несколько других сервисов»?