Интернет остался без криптографии. Прощайте, VPN и HTTPS!

Что объединяет такие популярнейшие технологии интернет-безопасности, как VPN, SSL и SSH? В их основе лежит один и тот же криптографический алгоритм Диффи-Хеллмана. И математики нашли в нем уязвимость.

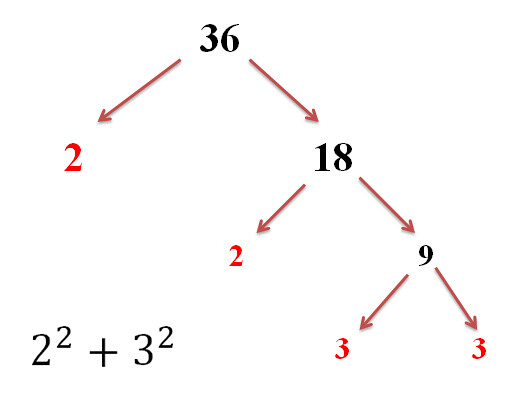

Сильнейшие криптоаналитики мира собрались на конференции ACM CCСS, на которой был зачитан 14-страничный сенсационный доклад под названием «Почему Диффи-Хеллман не работает на практике». Смысл простой: защита основана на том известном факте, что перемножить два простые числа намного проще, чем разложить полученное число на простые множители. Ученые подсчитали, что для разложения 1024-битного числа потребуется суперкомпьютер, год времени и 100 млн долларов. И это ради расшифровки одной единственной сессии HTTPS, VPN или SSH. И до недавнего времени всем было очевидно, что никто заниматься этим не станет по причине финансовой нецелесообразности.

Но авторы доклада подошли к проблеме с другой стороны: а что, если попытаться расшифровывать не конкретное защищенное соединение, а заранее найти произведения простых чисел нужной размерности (1024 бита) и уже среди установленных соединений искать совпадение ключа? Так вот, суть открытия в том, что подходящих простых чисел оказалось намного меньше, чем предполагалось ранее и найти большую их часть — вполне посильная задача для крупной корпорации, не говоря уже о таких хорошо финансируемых структурах, как АНБ (годовой бюджет — $11 млрд).

Исследователи уверены, что это слабое звено в алгоритме Диффи-Хеллмана наверняка обнаружили и математики, работающие на АНБ. С высокой долей вероятности данная дыра давно и успешно используется для прослушки соединений, защищенных с помощью VPN, SSL, SSH и т.д. Следует напомнить, что Эдвард Сноуден неоднократно заявлял, что АНБ может прослушивать (и прослушивает) каналы, защищенные, казалось бы, надежной криптографией.

Фраза из комментария к докладу

Breaking a single, common 1024-bit prime would allow NSA to passively decrypt connections to two-thirds of VPNs and a quarter of all SSH servers globally.

Взломав всего одно общее 1024-битное простое число, АНБ сможет пассивно прослушивать две трети всех VPN-соединений и четверть всех SSH-соединений в мире.

Комментарии

Чингачгук

21 октября, 2015 - 03:50

Так, а как быть с 2048- и 4096-битными ключами?

Чингачгук

21 октября, 2015 - 03:57

Вот на них и нужно срочно переходить. Но это очень инерционный процесс, на долгие годы. Вычислительные мощности спецслужб могут расти намного быстрее.

Чингачгук

21 октября, 2015 - 12:12

К счастью (нашему, не АНБ) все упирается в соразмерность затрат и получаемой выгоды от прослушивания конкретного соединения. Приведу цитату комментария к топику на хабре, где обсуждалась эта тема:

Сам я ярый противник теории неуловимого Джо (когда подавляющее большинство пользователей считает себя абсолютно никому не интересными с точки зрения взлома), однако в данном случае, я сомневаюсь, что "ядро-годы" работы суперкомпьютеров, стоящих в датацентрах АНБ будут тратиться (по крайней мере в ближайшем обозримом будущем) для прослушивания защищенных соединений, впрямую не связанных с нацбезопасностью США.

В этом смысле мы можем продолжать считать наши SSH-и и VPN-ы неуязвимыми.

Чингачгук

22 октября, 2015 - 06:57

Впечатляет! Было весьма интересно почитать :)

Чингачгук

26 октября, 2015 - 18:18

Сильнейшие криптоаналитики мира только сейчас узнали про Rainbow Table, с помощью которых хэши пытались подбирать как бы не в 90е ещё? Обнять и плакать.

Комментировать